Na przełomie XX i XXI wieku e-mail stał się jedną z najbardziej rozpowszechnionych form komunikacji, nierzadko zastępując telefon czy tradycyjną pocztę. Niestety, wraz z rosnącą popularnością, rozwijały się również sposoby nadużywania tej usługi, mające na celu przyniesienie komuś korzyści majątkowej lub po prostu zaszkodzenie jej użytkownikom.

Zagrożenia związane z korzystaniem z e-maila

Bezpieczeństwo e-mail jest złożonym zagadnieniem, na które składają się różne rodzaje zagrożeń oraz metod zabezpieczania się przed nimi. Do podstawowych zagrożeń związanych z korzystaniem z usługi e-mail należą: złośliwe oprogramowanie, phishing oraz spam. Każdy z tych ataków przyczynia się do obniżenia jakości poczty elektronicznej, pomniejszając jej efektywność, niezawodność oraz powodując ogólną utratę zaufania użytkowników do tej usługi.

Złośliwe oprogramowanie

Szacuje się, że aż 87% złośliwego oprogramowania trafia na komputery drogą mailową. Wirusy, robaki i konie trojańskie – niemal każdy rodzaj złośliwego oprogramowania – może być rozpowszechniany poprzez e-mail.

Z uwagi na łatwość przekazywania poczty, jest to częsta droga jaką rozprzestrzeniają się komputerowe robaki. Niszczący kod może być przesyłany jako załącznik do listu elektronicznego, który po otwarciu może próbować uszkodzić system, na którym się znalazł, wykraść z niego informacje lub przejąć nad nim kontrolę i przyłączyć do botnetu. Zagrożony jest nie tylko komputer odbiorcy. Wiele programów posuwa się o krok dalej i przekazuje zainfekowaną wiadomość do wszystkich adresów, jakie znajdzie w książce adresowej zaatakowanego sytemu.

Rozsyłane pocztą elektroniczną konie trojańskie mogą mieć charakter keyloggerów i śledzić wpisywany przez użytkownika tekst. W ten sposób osoba będąca sprawcą ataków, może uzyskać dostęp do prywatnych danych i haseł odbiorcy, np. logowania do internetowego zarządzania kontem bankowym.

Złośliwe oprogramowanie nie musi być faktycznie przyłączone do e-maila w formie załącznika, aby zaszkodzić odbiorcy. Bardzo często spotyka się wiadomości, w których umieszczony zostaje link prowadzący do strony zawierającej złośliwy skrypt. Wiadomości te muszą być tak napisane, aby użytkownik uwierzył w ich treść i chciał kliknąć w przekazany mu URL.

W listopadzie 2010 roku 1 na 347 e-maili rozesłanych na świecie zawierał złośliwe oprogramowanie (rysunek 1). Choć od kilku lat ta liczba się zmniejsza, to jednak trudno spodziewać się całkowitego zlikwidowania tego problemu w najbliższej przyszłości. Większość złośliwego oprogramowania rozsyłanego poprzez e-mail jest wykrywana przez zainstalowane na komputerach oprogramowanie antywirusowe. Wciąż jednak zagrożeni są użytkownicy nie posiadający takiego oprogramowania, a także ci, u których program nie jest aktualizowany lub jest źle skonfigurowany.

Jak się zabezpieczyć przed złośliwym oprogramowaniem?

Ponieważ nie ma gwarancji, że program antywirusowy zatrzyma 100% niebezpiecznej poczty, warto przestrzegać pewnych podstawowych zasad przy korzystaniu z e-maila. Przede wszystkim nie należy otwierać załączników, jeśli nie jest się pewnym nadawcy wiadomości. Warto również zwrócić uwagę na rozszerzenie załącznika. Najniebezpieczniejsze są pliki wykonywalne, np. .exe, .bat, .com, .lnk, .scr, .vbs. Są one z resztą automatycznie blokowane przez nowsze wersje programów pocztowych. Wiele z zarażonych wiadomości jest opatrzone dość ogólnym tytułem, mimo to wskaźniki otwarcia takiej poczty są wyjątkowo wysokie (tabela 1).

Tabela 1 Wskaźnik otwarć popularnych e-maili zarażonych złośliwym oprogramowaniem

| Tytuł wiadomości | Wskaźnik otwarć |

| I LOVE YOU | 37% |

| Great joke | 54% |

| Message | 46% |

| Special offer | 39% |

Centrum koordynacyjne CERT opublikowało listę prostych pytań, które mają pomóc użytkownikowi w rozpoznaniu niebezpiecznej wiadomości e-mail.

- Czy znasz nadawcę wiadomości?

- Czy otrzymałeś już inne wiadomości od tego nadawcy?

- Czy spodziewałeś się otrzymać tę wiadomość?

- Czy tytuł wiadomości i nazwa załącznika mają sens?

- Czy wiadomość nie zawiera złośliwego oprogramowania – jaki jest wynik skanowania antywirusowego?

Odpowiadając pozytywnie na powyższe pytania możemy być prawie pewni, że nie zagrozi nam zainfekowanie systemu ze strony poczty e-mail.

Niechciane e-maile – Spam

Poczta elektroniczna, której nie zamówił odbiorca, to kolejny przykład słabości systemu e-mail. Spam, mimo, że nie stanowi bezpośredniego zagrożenia dla użytkownika tak jak wirusy, może w szybki sposób zaśmiecić skrzynkę. Spam utrudnia, a czasem zupełnie uniemożliwia, użytkownikowi odbieranie właściwych wiadomości, na które oczekuje.

Problem urósł do takiej skali, że zdarzają się przypadki porzucenia skrzynek mailowych, ponieważ ilość spamu uniemożliwia korzystanie z poczty. Spam stał się również jednym z głównych mediów rozprzestrzeniania się wirusów oraz ataków typu phishing. Szacuje się, że aż 86% e-maili wysyłanych na całym świecie to spam.

Skąd bierze się spam?

Najwięcej niechcianej poczty elektronicznej pochodzi z Indii oraz Rosji (rysunek 3). Kto wysyła te wszystkie wiadomości? Na dzień dzisiejszy największe ilości spamu pochodzą od tzw. komputerów zombie należących do botnetów.

Termin botnet odnosi się do grupy komputerów zaatakowanych przez wirusa, który umożliwia kontrolę nad maszyną z zewnątrz (przez sprawcę ataku). Spamer posiadający kontrolę nad dużym botnetem może wykorzystywać zainfekowane komputery do rozsyłania ogromnych ilości spreparowanej poczty email. Największe grupy komputerów zombie składają się z kilkuset tysięcy do ponad miliona jednostek (botów) i są w stanie wysyłać od kilku do kilkudziesięciu miliardów wiadomości e-mail dziennie (tabela 2). Botnety są także wykorzystywane do rozprzestrzeniania złośliwego oprogramowania drogą mailową.

Tabela 2 Największe botnety rozsyłające spam. (Źródło: MessageLabs)

| Botnet | % światowego spamu | Spam /dzień [miliardy] | Spam /min | Spam z jednego bota /min | Szacowana wielkość botnetu | Kraje z największą ilością botów |

| Rustock | 40,99% | 46,2 | 32 077 174 | 192 | 1020k-1540k | USA (14%), Niemcy (8%), UK (8%) |

| Grum | 16,36% | 18,4 | 12 798 539 | 102 | 730k-1100k | Wietnam (16%), Indie (14%), Rosja (12%) |

| Cutwail | 6,99% | 7,9 | 5 468 539 | 67 | 480k-720k | Indie (13%), Rosja (7%), Korea Pd (7%) |

| Mega-D | 5,63% | 6,3 | 4 405 678 | 219 | 120k-180k | Rosja (12%), Ukraina (11%), Brazylia (10%) |

| Lethic | 2,28% | 2,6 | 1 787 406 | 159 | 56k-84k | Holandia (11%), Korea Pd. (7%), Izrael (7%) |

| Storm | 1,98% | 2,2 | 1 553 249 | 159 | 56k-84k | USA (81%), Kanada (5%), UK (4%) |

| Bobax | 1,80% | 2,0 | 1 410 084 | 85 | 100k-140k | Indie (27%), Rosja (13%), Ukraina (7%) |

Jak widać z danych zawartych w tabeli 2, największa część światowego spamu pochodzi z komputerów zombie. Pozostałe źródła to m.in źle skonfigurowane serwery pocztowe (open relay), niezabezpieczone sieci bezprzewodowe i firmowe sieci komputerowe, a także nieprzestrzegający prawa e-mail marketerzy.

Czy można powstrzymać spam?

Istnieje kilka teorii na temat tego, kto jest odpowiedzialny za problem spamu i jak go powstrzymać. Jedni winą obarczają dostawców Internetu i poczty elektronicznej, którzy pozwalają użytkownikom na wysyłanie nieograniczonej ilości e-maili przez port 25.

Blokowanie możliwości wysyłania masowych ilości e-maili może i rozprawi się z pojedynczymi spamerami, ale nie rozwiązuje problemu botnetów. Ich liczba maszyn nadawczych jest tak duża, że wystarczy wysłanie kilku e-maili z każdej z nich. Stąd wielu zwolenników teorii, że dopóki istnieją komputery, z których każdy może wysłać wiadomości e-mail i na których można zainstalować oprogramowanie działające automatycznie, problem spamu nie będzie możliwy do rozwiązania.

Co może zrobić zwykły użytkownik?

Po pierwsze korzystać z programu pocztowego, który sam odfiltrowuje wiadomości uznawane za spam. Już samo to poprawi jakość pracy. Ponadto nie należy klikać w linki w wiadomościach niewiadomego pochodzenia, o czym wspomniane było przy okazji omawiania propagacji wirusów przez e-mail. W przypadku spamu jest możliwe, że wiadomości są wysyłane do losowo wygenerowanych adresów i klikając w jakikolwiek link informujemy nadawcę, że nasz e-mail istnieje i jest aktywny, dołączając tym samym do jednej z potężnych baz danych , które podnoszą wartość przychodów spamerów.

Popularnym przykładem jest link typu „Nie chcesz otrzymywać naszych wiadomości? Wypisz się” – jeśli nie pamiętamy, że zapisywaliśmy się do danej listy, to również nie klikamy w link wypisujący nas z tej listy. Błędem jest również kasowanie wiadomości, których jesteśmy pewni, że są spamem. Należy w takim przypadku zawsze skorzystać z opcji „Zgłoś spam”, „Oznacz jako spam” itp.

W ten sposób informujemy dostawcę poczty o tym, które serwery nadają niechciane wiadomości e-mail i ułatwiamy odnalezienie i ukaranie spamerów. Pomaga to również filtrom spamowym „uczyć się”, jak rozpoznać niepożądany e-mail.

Może się wydawać, że przy dzisiejszej skuteczności filtrów antyspamowych, problem ogromnych ilości niechcianej poczty można zniwelować. Jednak patrząc na statystyki powinniśmy sobie uświadomić, że 86% kosztów jakie generuje e-mail na świecie, pochodzi właśnie z finansowania przekazu wiadomości, których nie chcemy.

Obciążone są łącza i serwery, a za to płacimy my wszyscy, regulując opłatę za dostęp do Internetu u naszych ISP. Dokładając do tego niebezpieczeństwo przedostania się na nasze komputery spamu zawierającego złośliwe oprogramowanie, zagrożenie jawi się nam dużo bardziej realne i kosztowne.

Phishing

Phishing, nazywany czasem „łowieniem haseł”. Jest metodą wyłudzania poufnych informacji, takich jak hasła lub numery kart kredytowych, poprzez podszywanie się pod osobę lub instytucję, do której użytkownicy mają zaufanie. Każdego roku w ten sposób udaje się zdobyć poufne informacje od kilku milionów osób. W 2007 roku, straty poniesione przez USA w wyniku phishingu przekroczyły 3,2 miliardy dolarów.

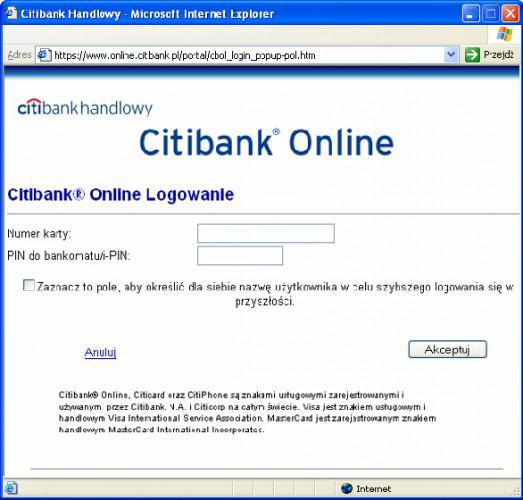

Do przeprowadzania ataku tego typu potrzebna jest strona internetowa. Do złudzenia przypomina ona autentyczną stronę organizacji, pod którą podszywa się oszust. Używany jest też e-mail z prośbą o udzielenie jakiejś poufnej informacji w konkretnym celu, np. „Zostałeś wybrany spośród grupy klientów do wypełnienia krótkiej ankiety. W podziękowaniu za Twój czas przekażemy na Twoje konto 5$”[CitizensBank; 2005]

Najważniejsze to wzbudzić zaufanie u odbiorcy wiadomości i skłonić ją do szybkiego działania. W typowym scenariuszu „ofiara” decydując się na wykonanie poleconego jej zadania klika w link i zostaje przeniesiona na stronę internetową, na której ma wypełnić formularz, z którego dane trafiają do nadawcy fałszywej wiadomości (rysunek 4). Istnieje również możliwość automatycznego gromadzenia haseł przy pomocy keyloggera, który instaluje się na systemie odbiorcy, w momencie, gdy ten wejdzie na spreparowana stronę internetową.

Atak typu phishing ma na celu zgromadzenie jak największej ilości poufnych informacji w krótkim czasie. Ponieważ ataki te są zwykle szybko rozpoznawane i podawane do wiadomości publicznej, atakujący ma mało czasu na wykorzystanie zdobytych informacji w celu np. wykradzenia funduszy z kont bankowych.

Phishing – jak nie dać się oszukać?

Niestety, w tym przypadku nie możemy liczyć na żadne technologiczne rozwiązania. Tak naprawdę każdy może spreparować dowolną wiadomość e-mail. Bezsprzecznie więc korzystając z poczty elektronicznej musimy zawsze podchodzić z rezerwą do każdej wiadomości, której nie jesteśmy w 100% pewni.

W przypadku phishingu warto pamiętać, że żadna z poważnych instytucji nie będzie się z nami kontaktować mailowo w ważnych sprawach dotyczących poufnych danych. Drugą sprawą jest ostrożność przy wprowadzaniu jakichkolwiek prywatnych informacji na stronach internetowych. Analiza adresu strony, sprawdzenie czy dane są szyfrowane przy pomocy protokołu SSL oraz korzystanie z aktualnego, dobrze skonfigurowanego oprogramowania antywirusowego, zmniejszy szansę ujawnienia poufnych informacji osobie do tego nie powołanej.

Bezpieczeństwo e-mail?

Główną słabością systemu poczty elektronicznej jest brak zapewnienia podstawowych zasad bezpieczeństwa, tj. poufność, autentyczność (nadawcy), integralność informacji, wiarygodność źródła oraz niezawodność. Stąd e-mail nie może zostać uznany za usługę bezpieczną i konieczne jest zachowanie ostrożności przy korzystaniu z poczty elektronicznej. Mimo to, wielu użytkowników Internetu ma pełne zaufanie do swojej poczty, którą wykorzystuje nierzadko do przesyłania poufnych informacji.

Nie ulega jednak wątpliwości, że zagrożenia takie jak phishing czy wirusy obniżają poziom zaufania użytkowników do poczty elektronicznej. Niewątpliwie są także są powodem do podjęcia dyskusji na temat bezpieczeństwa usługi. Właśnie dyskusja poparta działaniami jest najlepszą drogą do udostępnienia nam w przyszłości nie tylko taniego, szybkiego, ale i pewnego środka komunikacji masowej.

Jeżeli chcesz mieć bezpieczny e-mail, jeżeli zależy Ci na bezpieczeństwie Twojej poczty i danych, to

Comments are closed.